kontrola dostępu i rejestracja czasu pracy

Współczesne realia biznesowe wymagają od przedsiębiorstw stosowania inteligentnych rozwiązań z zakresu bezpieczeństwa, zapewniających pełną ochronę posiadanych zasobów zarówno materialnych, jaki i niematerialnych. Sprawny system kontroli dostępu (KD) to podstawa bezpieczeństwa w firmie.

Kontrola Dostępu

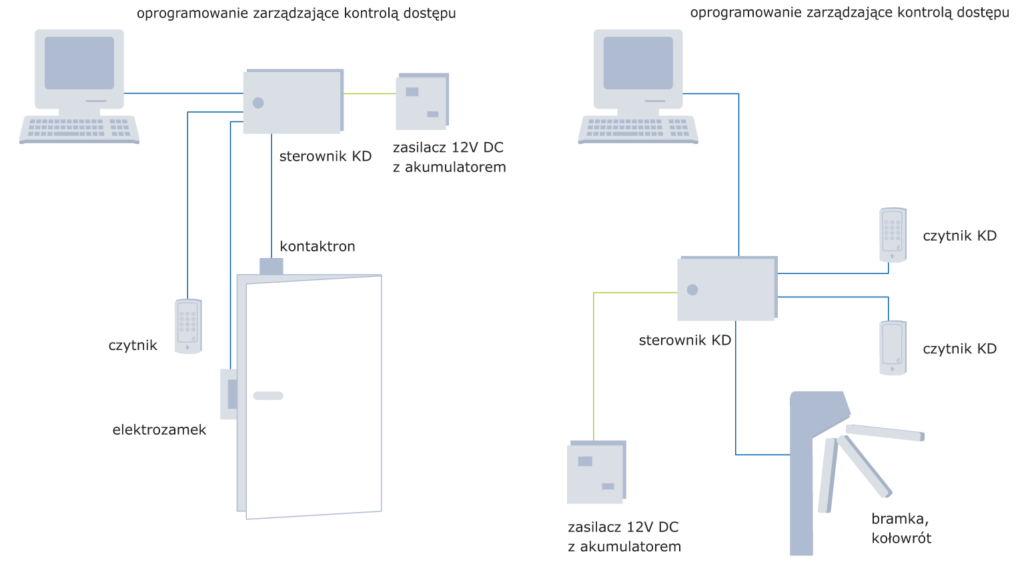

Systemy kontroli dostępu (KD) to zespół urządzeń którego zadaniem jest umożliwienie dostępu do różnego rodzaju obiektów lub pomieszczeń. Sprawia nadzór nad przepływem osób pomiędzy poszczególnymi strefami lub budynkami, a także monitoruje ruchu w danym obszarze.

Nasza oferta obejmuje szeroką gamę produktów – od prostych czytników kart RFID przeznaczonych dla małych obiektów, po zaawansowane systemy przeznaczone dla średnich lub dużych obiektów, np. hoteli, biurowców, magazynów, pawilonów handlowych. Oprócz czytników kart RFID, oferujemy również bramki obrotowe, uchylne, wrzutniki kart i monet oraz wygrodzenia.

System KD przede wszystkim skutecznie kontroluje dostęp do poszczególnych pomieszczeń i stref. Tylko osoby upoważnione mogą poruszać się po danym obiekcie, korzystając z identyfikatorów osobistych.

Zainstalowane w wyznaczonych miejscach czytniki kart zbliżeniowych efektywnie ograniczają dostęp do wybranych pomieszczeń i/lub stref. Dzięki oprogramowaniu systemu kontroli dostępu administrator oraz inne uprawnione osoby mają możliwość nie tylko nadawania lub ograniczania prawa dostępu dla poszczególnych osób czy grup, ale również kontrolowania sytuacji w stanach zagrożenia lub alarmowych.

Rejestracja czasu pracy

Jest to zestaw środków technicznych i informacyjnych mających na celu kontrolowanie obecności, nieobecności, spóźnień, zwolnień pracownika itp. Urządzenia służące do tego celu nazywa się rejestratorami czasu pracy i często posiadają one możliwość dodatkowej kontroli dostępu do określonych obszarów chronionych.

Rejestratory mają możliwość pracy w trybach: wejścia, wyjścia, wyjścia służbowego i innych, ustawionych przez operatora systemu. Wszystkie te zdarzenia przechowywane są w pamięci rejestratorów i zwykle można uzyskać do nich dostęp zdalnie (np. przez sieć komputerową) lub przy pomocy skopiowania danych na pamięć przenośną. Producenci dostarczają do produkowanych przeze siebie urządzeń oprogramowanie, dzięki któremu możliwa jest konfiguracja systemu rejestracji i kontroli dostępu. Służy ono jednak nie tylko do konfigurowania, ale także do monitorowania zdarzeń, które można wydrukować w postaci prostych raportów. Jeśli oprogramowanie dostarczone przez producenta posiada możliwość raportowania RCP, to można dokładnie określić które osoby i w jakich godzinach pracowały oraz tworzyć okresowe raporty, np. dla działu kadr.

Do identyfikacji pracowników i związanych z nimi zdarzeń rejestratory czasu pracy i kontroli dostępu wykorzystują przeważnie karty zbliżeniowe typu RFID wraz z opcjonalnym hasłem dostępu. Na rynku istnieją również rejestratory, które wykorzystują do identyfikacji osoby jej dane biometryczne, takie jak np. odcisk palca. Pozwala to na pozbycie się nieprawidłowości takich jak przekazanie karty innej osobie lub jej podrobienie. Ponadto posiadają one zwykle wbudowana kamerę, która wykonuje zdjęcia osoby w momencie podejmowania przez nią prób identyfikacji.

Na rynku istnieją także starszego typu urządzenia, które jeszcze fizycznie podbijają kartę pracownika przy wejściu do firmy (analogicznie do kasowników biletowych). Na takim dokumencie widać dokładnie, którego dnia, o której godzinie dana osoba weszła i wyszła z pracy. Innym kolorem zaznaczane są spóźnienia i przedwczesne wyjścia. W przypadku tych urządzeń praktycznie wymagana jest wymiana co miesiąc kart wszystkich pracowników na nowe.

Dużym uproszczeniem RCP jest np. pomiar czasu pracy przy komputerze. Jest to raczej pomiar stosowany dla własnej wiedzy, aby np. kontrolować czas, jaki przebywa się w wymuszonej pozycji ciała. Istnieje szereg programów do pomiaru czasu w taki sposób.

Jak działa System KD

Działanie systemu KD opiera się na współpracy urządzeń z identyfikatorami osobistymi, którymi są z reguły karty zbliżeniowe. Użytkownicy systemu otrzymują uprawnienia do poruszania się w wyznaczonych strefach lub wejścia do pomieszczeń budynku. W systemie kontroli dostępu żadne dane nie są przechowywane na karcie, co ma szczególne znaczenie w przypadku jej zgubienia lub kradzieży. Pracę systemu kontroluje komputer nadzorujący, a jego komunikację z czytnikami kart zbliżeniowych zapewniają sterowniki. Uprawnienia użytkowników nadawane są indywidualnie, co pozwala na dostosowanie działania systemu do struktury funkcjonowania przedsiębiorstwa lub funkcji pełnionych przez pracowników.

Kontrola dostępu i rejestracja czasu pracy

Kontrola dostępu i ewidencja czasu pracy to bardzo przydatny system wspomagania zarządzania pracownikami, a nasze produkty, które tworzymy w tym zakresie cechują się dużą elastycznością i łatwością adaptacji zarówno w małych, jak i w dużych firmach.

System kontroli pozwala rejestrować ilość spędzonego czasu w danym pomieszczeniu/obiekcie oraz miejsca obecności danego pracownika. W naszej pracy największy nacisk kładziemy na wysoką jakość, funkcjonalność i niezawodność tworzonych systemów oraz zadowolenie naszych klientów. Systemy kontroli pozwalają zaoszczędzić pieniądze i wymuszają na pracowniku przestrzeganie czasu pracy.

Rejestracja czasu pracy (RCP) jest to zestaw środków technicznych i informacyjnych mających na celu kontrolowanie obecności, spóźnień, zwolnień pracownika. Urządzenia do kontroli dostępu dość często posiadają możliwość rejestracji czasu pracy. Kontrolery mają

możliwość pracy w trybach wejścia, wyjścia, wyjścia służbowego i innych (ustawionych przez operatora systemu). Wszystkie te zdarzenia przechowywane są w pamięci kontrolerów.

Producenci dostarczają do produkowanych przeze siebie urządzeń oprogramowanie, dzięki któremu możliwa jest konfiguracja systemu kontroli dostępu. Służy ono nie tylko do konfigurowania, ale także do monitorowania zdarzeń. Takie zdarzenia można wydrukować w postaci prostych raportów lub złożonych statystyk. Jeśli oprogramowanie dostarczone przez producenta posiada możliwość raportowania RCP, to można określić kto, kiedy i jak długo pracował w danym pomieszczeniu/obiekcie.

Na rynku istnieją też urządzenia, które fizycznie podbijają kartę pracownika przy wejściu do firmy (analogicznie do kasowania biletów). Na takim dokumencie widać dokładnie, którego dnia, o której godzinie dana osoba weszła i wyszła z pracy. Innym kolorem zaznaczane są spóźnienia i przedwczesne wyjścia. Kontrola dostępu jest to system posiadający odpowiednie urządzenia lub oprogramowanie oraz wdrożenie procedur

organizacyjnych, mających na celu identyfikację podmiotu.

Zastosowanie Kontroli dostępu znajduje miejsce głównie wśród wielkich korporacji, których pracownicy pracują w biurowcach i kampusach. Często systemy te stosuje się do zabezpieczeń pojedynczych pomieszczeń, takich jak magazyny czy serwerownie. O popularności tej metody uwierzytelniania świadczy fakt wprowadzenia jej na imprezach masowych, wyciągach narciarskich, a nawet na płatnych parkingach. Ostatnio częsta formą wykorzystania są karty klienta lub rabatowe.

Metody identyfikacji:

Niski stopień zabezpieczeń (pamięć)

- kod numeryczny lub alfanumeryczny

Średni stopień zabezpieczeń (klucz)

- karta plastikowa z nadrukowanym kodem kreskowym

- karta zbliżeniowa

- karta chipowa

- karta magnetyczna

Wysoki stopień zabezpieczeń (cechy biometryczne)

- odcisk palca (linie papilarne)

- geometria dłoni

- tęczówka oka

- siatkówka oka

- głos

- rysunek żył

- DNA

Zalety:

- bezobsługowe określenie uprawnień

- zwiększona ochrona danych i mienia

- natychmiastowa identyfikacja

- monitoring zdarzeń

- zwiększona wygoda (np. jedna karta zamiast pęku kluczy)

- łatwa rozbudow